Kali Linux có thể được sử dụng để thực hiện nhiều bài kiểm tra pentest trên máy tính kết hợp với các kỹ thuật liên quan khác.

Với chiến lược bảo mật tổng thể liên quan đến các hệ điều hành, firmware và cấu hình mạng dành riêng cho thiết bị, Kali Linux có thể đóng vai trò là một trong những công cụ kiểm thử thâm nhập nhắm mục tiêu vào các thiết bị thông minh hỗ trợ Internet.

Khi tìm hiểu cách làm việc với Kali Linux, bạn sẽ thấy hữu ích khi kiểm tra chéo mạng IoT và các thiết bị của nó để tìm những lỗ hổng tiềm năng, tấn công exploit, sniffing và spoofing, password, social engineering, v.v…

Sau đây là nền tảng và phương pháp kiểm thử thâm nhập cho các thiết bị IoT liên quan đến Kali Linux.

Làm thế nào để bắt đầu với Kali Linux?

Để bắt đầu, bạn cần cài đặt Kali Linux trên PC hoặc USB có khả năng boot với Kali Linux ISO trên đó. Trên các hệ thống Windows, bạn có thể khởi động GUI Kali Linux từ menu “Advanced startup”, sau đó chọn chế độ USB/EFI.

Màn hình chính đầu tiên sẽ cung cấp cho bạn một số tùy chọn bắt đầu. Chọn “Live system (forensic mode)” để khởi động PC vào Kali Linux.

Nhiều tùy chọn công cụ thâm nhập có sẵn từ menu “Kali Live”.

Chiến lược pentest chung cho các thiết bị IoT

Không giống như các máy tính hỗ trợ Internet, việc kiểm thử thâm nhập cho các thiết bị IoT có nhiều rào cản. Không chỉ cần có một mạng WiFi gia đình để thử nghiệm. Bạn cần các cuộc tấn công exploit hoạt động trên BLE, Zigbee, LoRaWAN, MQTT và nhiều mạng khác.

Tiếp đến, có nhiều phần của phần cứng có thể được nhắm mục tiêu: Chip, cảm biến, camera, API, v.v. Hacker hoặc pen tester phải có khả năng nhắm mục tiêu chương đến hệ điều hành hoặc firmware của thiết bị.

Điều này làm cho việc kiểm thử thâm nhập trở nên đa dạng và khó khăn hơn. Tuy nhiên, chính vì vậy tin tặc cũng khó nắm bắt hơn. Nhưng một số thiết bị thông minh có thể đang ẩn chứa một lỗ hổng lớn có thể bị khai thác bằng cách sử dụng một công cụ thâm nhập như Kali Linux.

Mới 2 – 3 tuần trước, Ring Doorbell đã đăng tải tin tức về các vụ hijack thiết bị, nhiều lần đăng nhập đáng ngờ và thậm chí tin tặc còn tạo ra các podcast riêng về những cảnh quay bị hack.

Theo người phát ngôn của nhóm Ring, các cuộc tấn công này xảy ra do chủ sở hữu thiết bị không kích hoạt xác thực hai yếu tố (2FA) và đang sử dụng mật khẩu rất đơn giản có thể tìm thấy trong cơ sở dữ liệu metasploit của hacker.

Làm cách nào để kiểm thử thâm nhập cho các thiết bị IoT?

Sử dụng gợi ý trên, hãy thiết kế chiến lược thâm nhập vào thiết bị chuông cửa video đi kèm với mật khẩu đơn giản hoặc chủ sở hữu đã đặt mật khẩu dễ đoán và không có xác thực hai yếu tố.

Thủ thuật này sẽ giả định rằng thiết bị thông minh có địa chỉ IP được khai thác thông qua một người nào đó có quyền truy cập vào mạng từ xa.

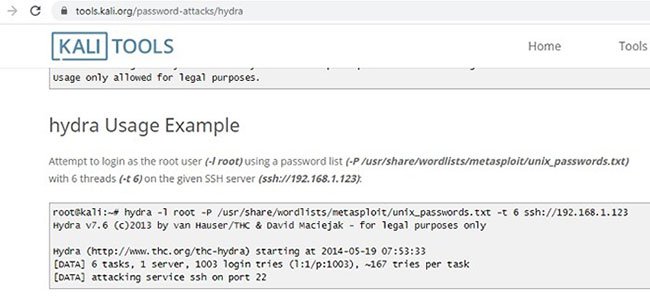

Ví dụ sẽ sử dụng một cuộc tấn công mật khẩu trực tuyến rất phổ biến với Kali Linux có tên là Hydra. Trong cuộc tấn công này, trình bẻ khóa đăng nhập sử dụng một cơ sở dữ liệu mật khẩu lưu trữ cực lớn để xâm nhập những thiết bị có mật khẩu yếu.

Sử dụng lệnh theo vị trí được lưu trữ của file metasploit để thử và khôi phục mật khẩu từ một thiết bị không bảo mật.

Bạn cần vào thư mục có liên quan nơi mật khẩu đã được lưu trữ cho metasploit. Trong trường hợp này, nó được lưu trong thư mục user/share/wordlists.

Có một bộ sưu tập lớn các mật khẩu được lưu trữ. Một trong số chúng sẽ được hiển thị nếu có kết quả khớp với thử nghiệm thâm nhập của công cụ Hydra.

Các phương pháp brute force chắc chắn sẽ hoạt động với những thiết bị IoT đi kèm với mật khẩu mặc định không bao giờ thay đổi. Nếu đã bắt đầu làm việc với Kali Linux, bạn có thể đoán được suy nghĩ của tin tặc. Ngoài hơn 600 bản hack và exploit thông thường được giới thiệu trên trang web Kali, bạn có thể tìm thấy nhiều tài liệu tham khảo của bên thứ ba khác, như ví dụ chuông cửa video ở trên.